Управление доступом

в течение часа

Управление доступом

Олег Терещенко, o.tereshenko@ascod.ru

Установление прав доступа пользователей к определенным ресурсам играет важную роль в формировании системы безопасности предприятия.

В этой статье мы рассмотрим возможности назначения прав доступа в операционной системе Windows, которыми редко кто пользуется. Мы покажем, как это делается, и вы поймете, насколько это просто.

Рекомендуется экспериментировать на «лабораторном стенде», который при желании можно собрать из «подручных» материалов или в виртуальной среде.

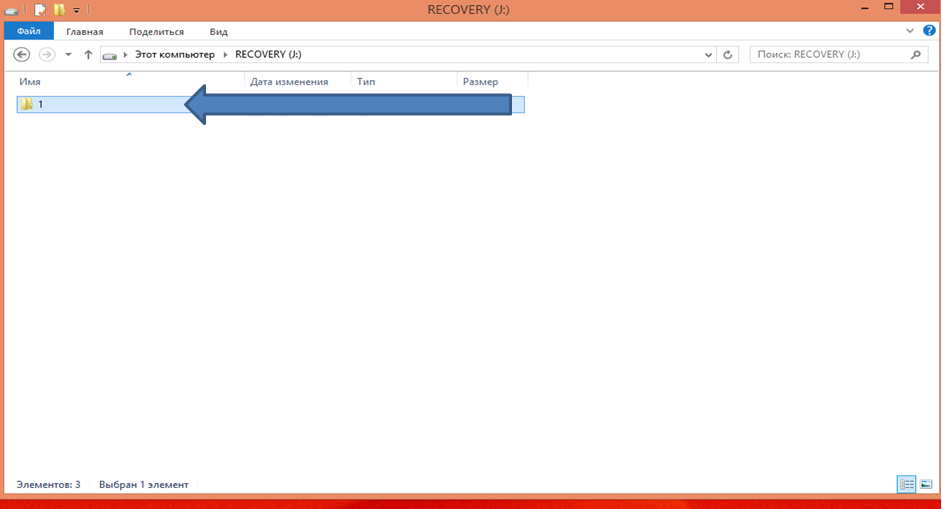

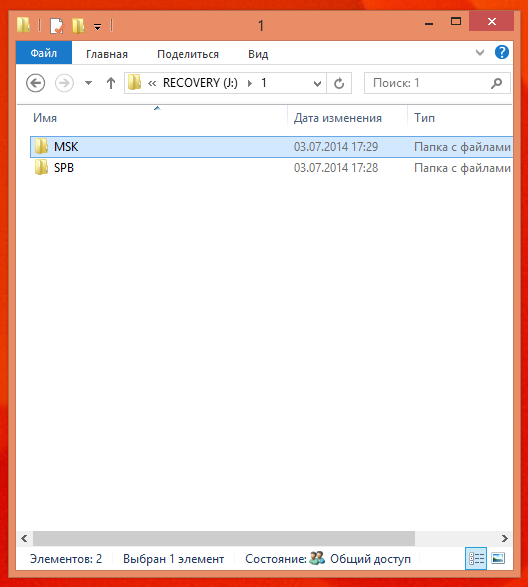

Создадим тестовый ресурс

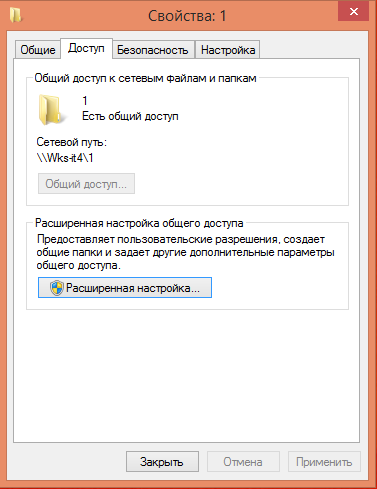

Свойства созданного ресурса

Вкладки:

Вкладки:

Общие, Доступ, Безопасность, Настройка.

Перейдём в «Расширенную настройку».

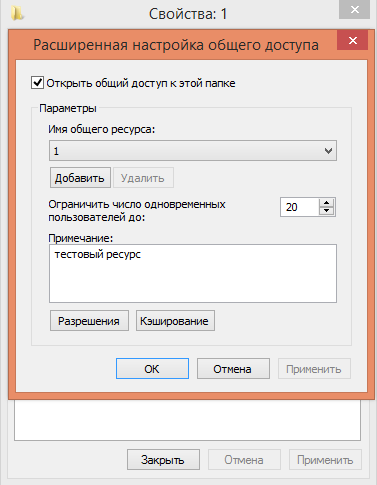

Расширенная настройка общего доступа

В этой вкладке выбор небогат, есть кнопки:

В этой вкладке выбор небогат, есть кнопки:

- «Добавить», которая предложит добавить ещё один общий ресурс;

- «Разрешения», которая задаёт разрешения доступа к ресурсу;

- «Кэширование» — предполагает, разрешаем ли мы кэшировать находящиеся в общем доступе файлы на компьютере, который будет подключаться к этому ресурсу.

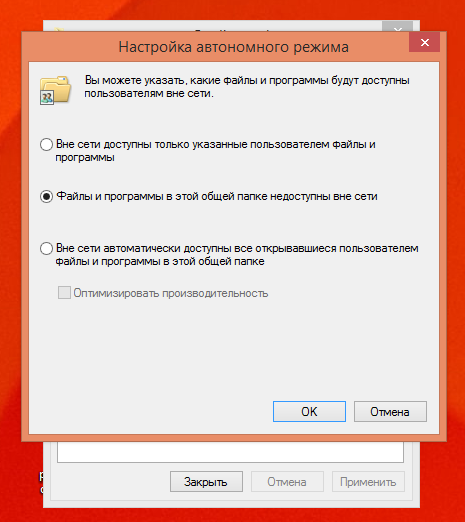

Кэширование

Кнопка «Кэширование открывает настройки автономного режима.

Кнопка «Кэширование открывает настройки автономного режима.

То есть, что делать если данный сетевой ресурс будет недоступен по каким-либо причинам для пользователя.

Сверху вниз:

- Пользователь сам может выбрать, что ему «Кэшировать»;

- Запрет «Кэширования»;

- «Кэшировать» всё, что находится на ресурсе.

При кэшировании копия ресурса сохраняется на локальном компьютере пользователя и будет доступна ему при отсутствии сетевого подключения. (Важно понимать: объём данных, «ширина» канала, на каждом компьютере будет отдельная копия, причём не обязательно идентичная другим).

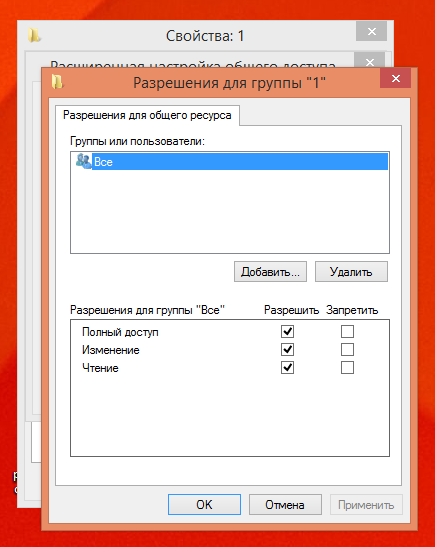

Разрешения

На этой вкладке выбор тоже беден. Нам предлагается выбрать, кому будет предоставлен доступ.

На этой вкладке выбор тоже беден. Нам предлагается выбрать, кому будет предоставлен доступ.

По кнопке «Добавить» добавляем пользователей или группы пользователей.

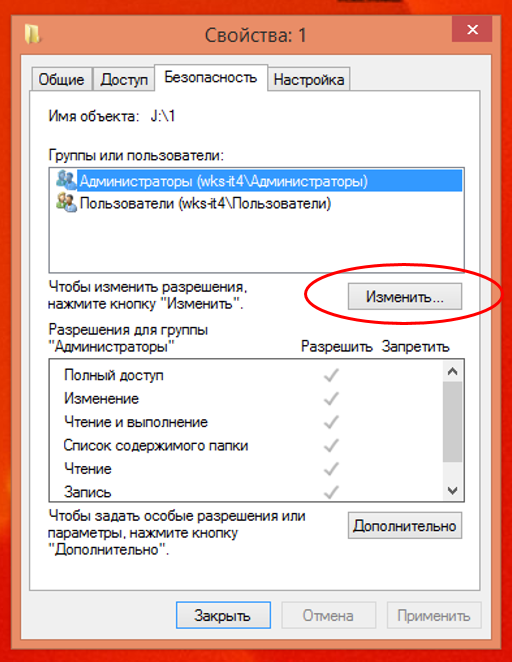

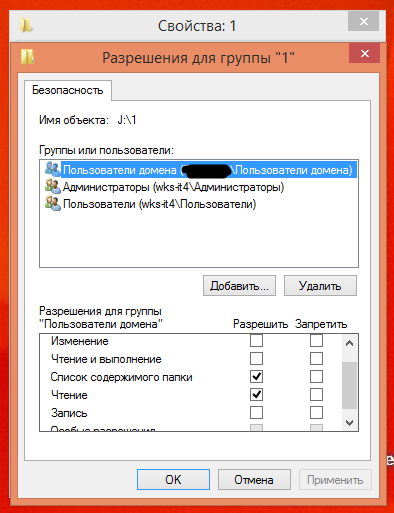

Вкладка Безопасность

На мой взгляд, самая интересная вкладка.

На мой взгляд, самая интересная вкладка.

Именно тут предлагается богатое поле деятельности и выбора.

По умолчанию предоставляется доступ локальным пользователям компьютера и разрешения родительской папки.

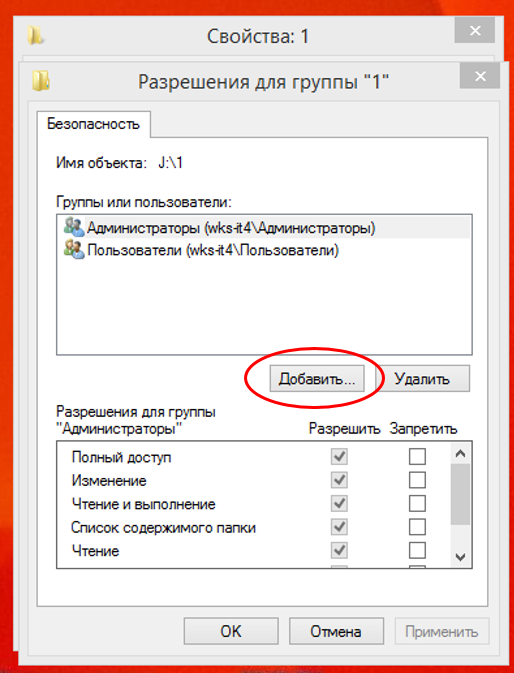

Нажмём кнопку «Изменить» и добавим необходимых пользователей или групп пользователей (Разницы нет. За исключением того, что, предоставляя доступ группе, доступ предоставляется всем пользователям, состоящим в указанной группе).

Добавление пользователей

В «Active Directory» уже созданы тестовые пользователи:

В «Active Directory» уже созданы тестовые пользователи:

-

Ottest — участник групп:

пользователи домена, All/all_msk и Remote Users. -

Ottest1 — участник групп:

пользователи домена, All/all_SPb и Remote Users.

Разница между пользователями, одна группа «all_SPb» и «all_msk», этого достаточно для наших дальнейших изысканий.

Итак, у нас есть два тестовых пользователя, есть тестовый общий ресурс. Предоставим тестовым пользователям доступ к тестовому ресурсу.

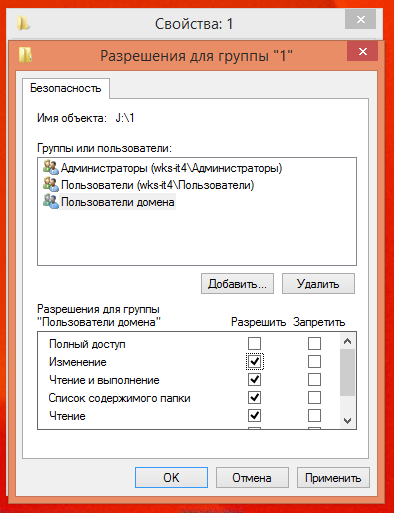

Поскольку оба тестовых пользователя являются членами группы «Пользователи домена», нет необходимости предоставления доступа каждому пользователю отдельно, предоставим доступ группе «Пользователи домена».

Предоставим права на ресурс: изменение, чтение и выполнение, список содержимого папки, чтение и запись.

Предоставим права на ресурс: изменение, чтение и выполнение, список содержимого папки, чтение и запись.

Если есть необходимость предоставления полного доступа, то ставим «галочку» полный доступ. Обратите внимание, что «полный доступ» разрешает всё, в том числе удаление корневой папки и редактирование разрешений папки и подпапок внутри неё. Таким образом будьте готовы к тому, что однажды, один из пользователей случайно или «НЕЧАЯННО» может удалить ресурс со всем его содержимым.

На данный момент оба тестовых пользователя имеют одинаковые права (создание, удаление и переименование файлов и папок), исключая переименование корневой папки или её удаление и изменение разрешений.

Создадим подпапки «SPB» и «MSK» и предоставим доступ группам: «all_SPb» и «all_msk». Соответственно оба тестовых пользователя получат одинаковые права доступа к созданным подпапкам, несмотря на то, что мы предоставили доступ «all_SPb» и «all_msk» соответственно, потому как оба пользователя состоят в группе «Пользователи домена».

Создадим подпапки «SPB» и «MSK» и предоставим доступ группам: «all_SPb» и «all_msk». Соответственно оба тестовых пользователя получат одинаковые права доступа к созданным подпапкам, несмотря на то, что мы предоставили доступ «all_SPb» и «all_msk» соответственно, потому как оба пользователя состоят в группе «Пользователи домена».

Для того, чтобы пользователи могли заходить только в свои папки, находящиеся на общем ресурсе, нам необходимо:

- 1 вариант: отключить наследование, указав разрешения явно.

- 2 вариант: ограничить группе «Пользователи домена» права на доступ к «родительской» папке.

Второй вариант, на самом деле, предпочтительнее, поскольку использует наследование и не перечитывает полный список разрешений для дочерних папок, чем здорово облегчает жизнь нашей файловой системе.

Ограничим доступ к родительской папке и разрешим получить список содержимого и чтение файлов и папок.

Ограничим доступ к родительской папке и разрешим получить список содержимого и чтение файлов и папок.

После чего пользователи будут видеть содержимое родительской папки, просматривать (открывать) документы, изменение которых будет не доступно, равно как и запись в эту папку.

Аналогично пользователь, состоящий в группе «ALL_msk» сможет создавать, открывать и редактировать файлы и папки в дочерней папке «MSK», но на папку «SPB» будет иметь те же права, что и на корневой каталог, поскольку они унаследованы от родительской папки с разрешением группы «пользователи домена». Если нас это не устраивает, отключаем наследование и задаём разрешения явно.

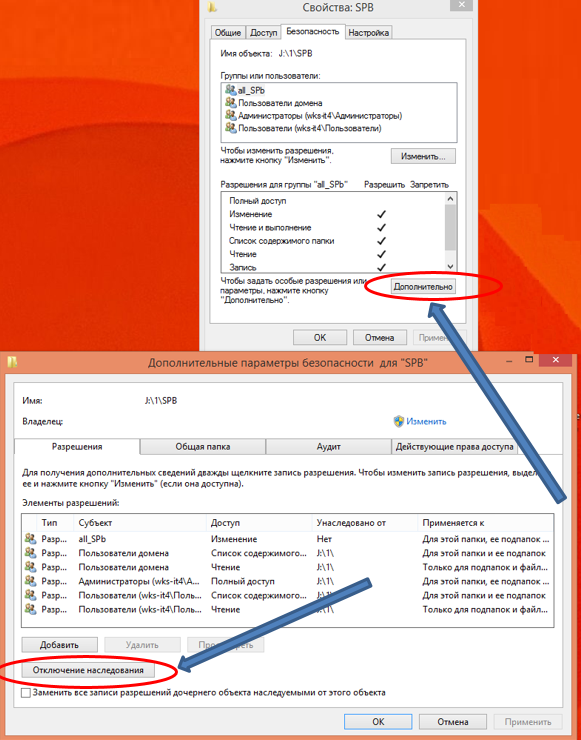

Отключение наследования можно найти в свойствах дочерней папки.

Отключение наследования можно найти в свойствах дочерней папки.

При отключении наследования будет предложено скопировать наследуемые разрешения на дочернюю папку или удалить их.

Рекомендуется скопировать, после удалить лишнее.

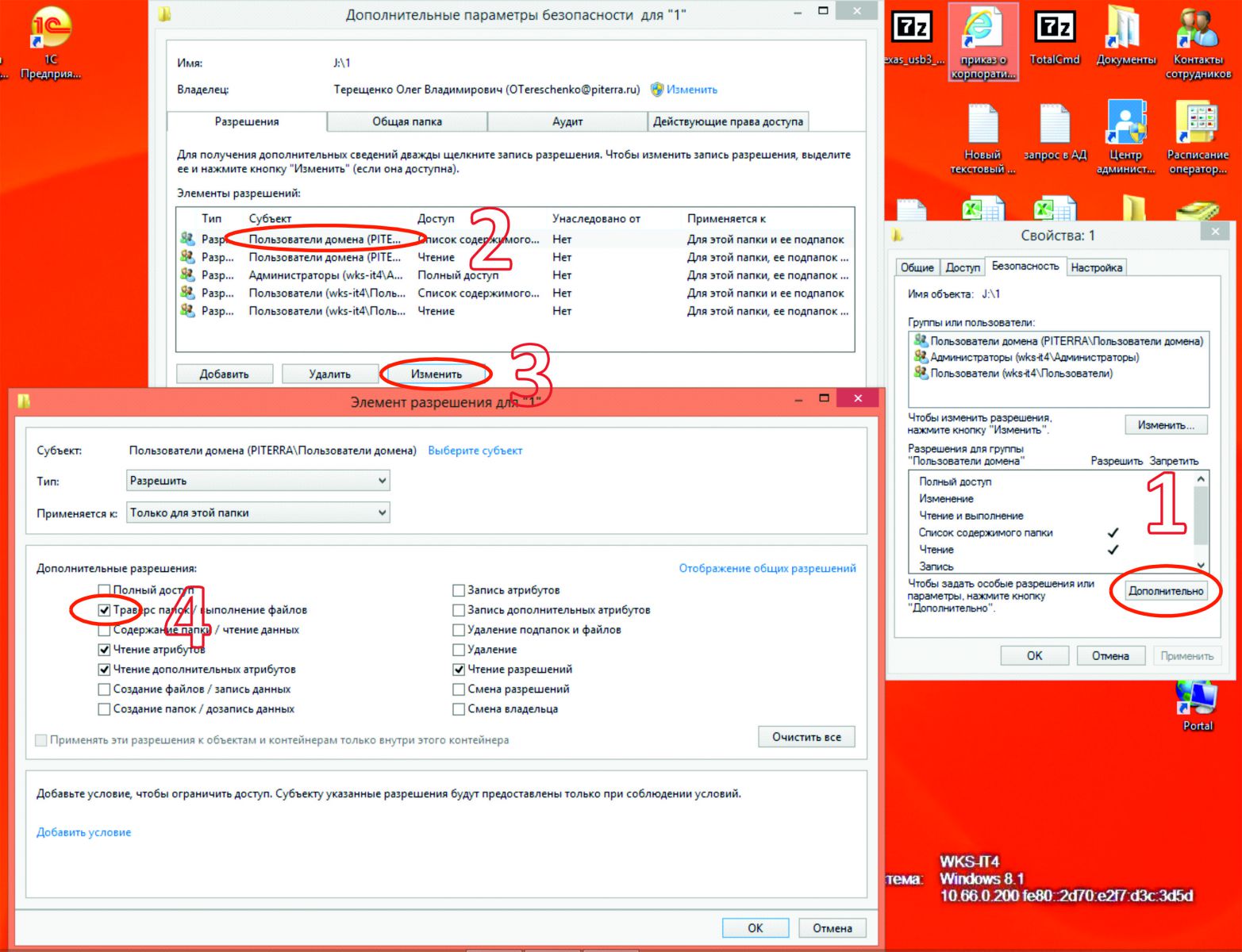

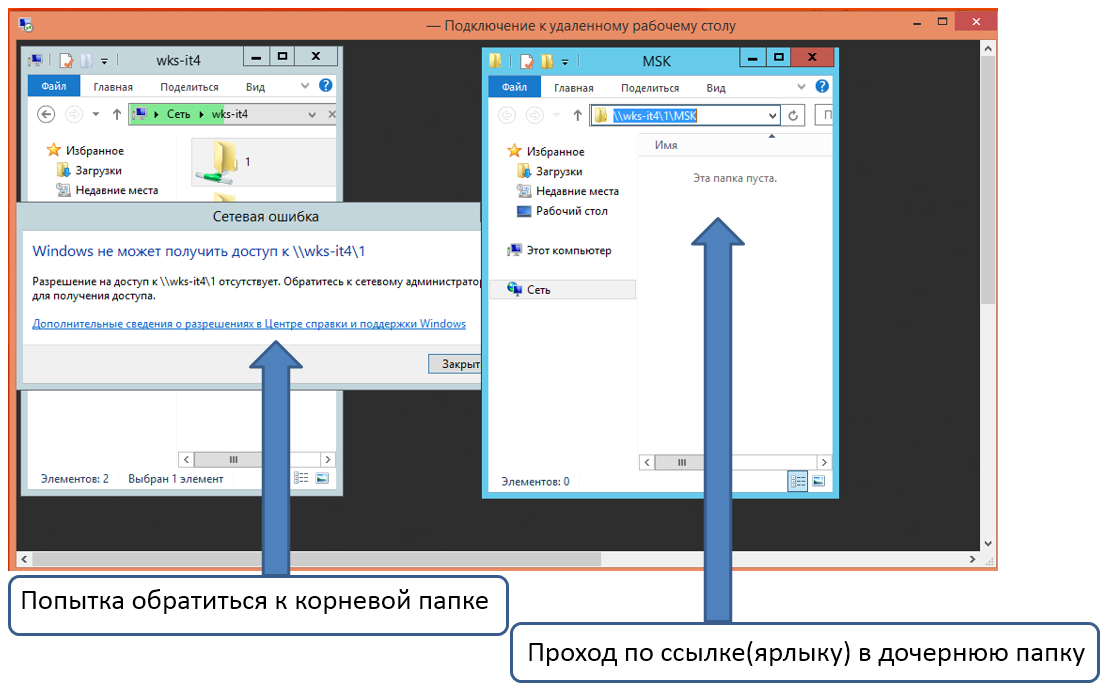

Также мы можем настроить разрешения на родительскую папку таким образом, что пользователь не сможет зайти и посмотреть содержимое родительской папки, но будет иметь доступ к своей дочерней папке с необходимыми правами доступа.

«Сквозной проход» — для этого необходимо будет знать полный путь к нужной папке (ярлык на рабочем столе, к примеру). Групповыми политиками это легко делается.

Далее пробуем реализовать.

На червёртом шаге снимаем все разрешения и устанавливаем:

- траверс папок (эта опция как раз и разрешает «Сквозной проход»),

- чтение разрешений,

- чтение атрибутов,

- чтение дополнительных атрибутов.

Авторизуемся теперь пользователем «Ottest» и пройдем по нашим тестовым ресурсам

После этих нехитрых действий, у нас получилась корневая папка, в которой лежат папки с рабочими документами пользователей, в которую пользователи зайти не могут (чтобы не лазили и не подглядывали, что есть в чужих папках, и не читали чужих документов), с сохранением доступа к своей подпапке.

Как я раньше уже описывал, в групповых политиках переназначаем папку «мои документы» на такой ресурс (на вложенную папку с соответствующими правами), а сам ресурс размещаем на файловом сервере или СХД. Таким образом, при поломке клиентского компьютера, мы не теряем данные и получаем более простой и короткий вариант резервного копирования, поскольку СХД можно иметь и две, синхронизируя данные между ними.

Консультации и прием заказов:

тел. (812) 325-12-20, 8 800 700-31-24, e-mail: info@ascod.ru

Статья «Немного о лицензировании серверного ПО»

Статья «Как выбрать сервер для работы с 1С»

Статья «Выбор сервера сегодня – мировой брэнд или отечественная сборка?»